آسیبپذیری با شدت بالا در Cisco AnyConnect Secure

PoC Exploit برای آسیبپذیری با شدت بالا در Cisco AnyConnect Secure منتشر شد. طبق اخبار منتشره در سایتهای امنیتی سایبری، یک آسیبپذیری با شدت بالا (CVE-2023-20178) در Cisco AnyConnect Secure توسط یک محقق امنیتی که یک کد سوءاستفادهکننده اثبات مفهوم (PoC) منتشر کرده است، هدف قرار گرفته است.

این آسیبپذیری بر فرایند بهروزرسانی نرمافزار کلاینت AnyConnect تأثیر میگذارد و به طور بالقوه به مهاجمان اجازه میدهد تا امتیازات دسترسی خود را افزایش داده و کدهای مخرب را با این دسترسیهای سیستمی اجرا کنند.

نکات کلیدی در مورد آسیبپذیری با شدت بالا در Cisco AnyConnect Secure

نکات کلیدی در مورد آسیبپذیری با شدت بالا در Cisco AnyConnect Secure

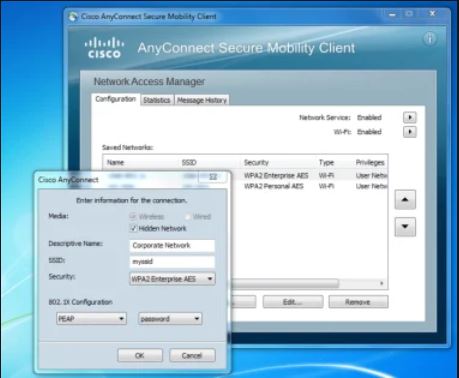

Cisco AnyConnect Secure یک راهحلهای نرمافزاری است که کارمندان از راه دور را قادر میسازد تا از طریق یک شبکه خصوصی مجازی امن (VPN) به شبکههای سازمانی متصل شوند.

A high-severity vulnerability (CVE-2023-20178) in Cisco AnyConnect Secure has been targeted with a PoC exploit code

The vulnerability allows local attackers with low privileges to elevate their access and execute code with System privileges

Cisco has released updated versions of the affected software to address the vulnerability

آسیبپذیری و تأثیر آن

این نقص امنیتی که بهعنوان CVE-2023-20178 با امتیاز CVSS 7.8 ارزیابی میشود، روند بهروزرسانی کلاینت نرمافزار AnyConnect را تحتتأثیر قرار میدهد. این نقص به یک مهاجم محلی با امتیازات و دسترسی سیستمی اندک اجازه میدهد تا دسترسی خود را افزایش داده و کد مخرب را اجرا کند.

سیسکو میگوید که این آسیبپذیری از مجوزهای نابجای تخصیصدادهشده به یک فهرست موقت در طول فرایند بهروزرسانی ناشی میشود. بهرهبرداری از یک عملکرد خاص در فرایند نصب ویندوز، مهاجمان را قادر میسازد از این آسیبپذیری سوءاستفاده کنند.

موضوع حذف پوشه دلخواه

در طول فرایند بهروزرسانی نرمافزار AnyConnect ، یک پوشه موقت برای ذخیره کپی فایلهای اصلاح شده برای بازگشت احتمالی فرایند بهروزرسانی، در صورت ناقص بودن فرایند نصب ایجاد میشود. این آسیبپذیری از مشکل حذف پوشه دلخواه ناشی میشود.

مهاجمی که از این پوشه موقت آگاه است، میتواند یک اکسپلویت حاوی یک فایل اجرایی که برای شروع فرایند بهروزرسانی طراحی شده است، اجرا کند، اما در میانه فرایند، مسیر دلخواه خود را پیش گیرد.

همزمان، اکسپلویت به طور مداوم محتویات پوشه موقت را با فایلهای مخرب جایگزین میکند.

بهرهبرداری و تأثیر PoC

فیلیپ دراگوویچ، محقق امنیتی که CVE-2023-20178 را به سیسکو گزارش کرده است، یک PoC منتشر کرده است که به طور مشابه عمل میکند و باعث حذف دلخواه فایل با امتیازات سیستمی میشود.

وی PoC را روی Secure Client نسخه 5.0.01242 و AnyConnect Secure Mobility Client نسخه 4.10.06079 آزمایش کرد. فقط نسخههای ویندوز نرمافزار تحتتأثیر قرار میگیرند.

پاسخ و پچ امنیتی منتشر شده توسط Cisco

در اوایل ژوئن، سیسکو برای CVE-2023-20178 نسخههای بهروز شده نرمافزار AnyConnect Secure Mobility Client نسخه 4.10.07061 و Secure Client نسخه 5.0.02075 حاوی اصلاحات لازم برای کاهش آسیبپذیری را منتشر نمود. برای اطلاعات بیشتر این صفحه را ببینید.

جمع بندی

انتشار این اکسپلویت PoC با آسیبپذیری شدید در Cisco AnyConnect Secure اهمیت پچ سریع برای رفع آسیبپذیریهای این نرمافزار را برجسته میکند.

سازمانهایی که از نسخههای آسیبزا و قبلی AnyConnect Secure Mobility Client و Secure Client برای Windows استفاده میکنند، باید به نسخههای پچ شده و ارائهشده توسط Cisco بهروزرسانی انجام دهند تا خطرات مرتبط با این آسیبپذیری را کاهش دهند.