چگونه امنیت سیستمهای پشتیبانی را افزایش دهیم تا از فعالیتهای مخربی که توسط گرگهای تنها(هکر ها) انجام می شود جلوگیری کنیم؟

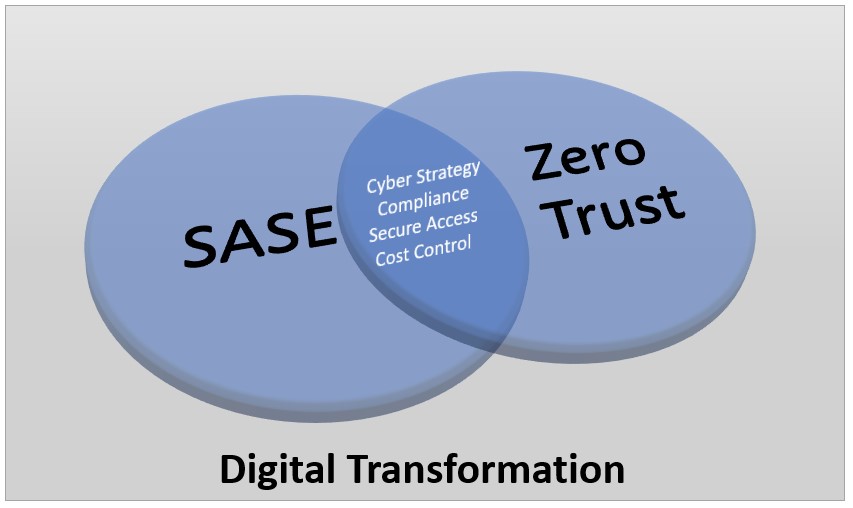

حداقل دسترسی – این ایده(راهکار) که هر شخص در سازمان شما باید کمترین دسترسی مورد نیاز خود را برای انجام یک کار یا کارهایی مشخص داشته باشند – یک کار(تکنیک) امنیتی مهم است که باید در سیستم پشتیبان پیاده سازی شود.

چالش اینجاست که سرپرست شبکه ، سیستم و پشتیبانگیری همه باید قدرتمند (حرفه ای)باشند. اگر یکی از افراد اشتباه کند ، یا بدتر از آن ، عمداً سعی در آسیب رساندن به شرکت داشته باشند ، محدود کردن میزان دسترسی آنها میزان خسارتی را که می توانند متحمل شوند را کاهش می دهد.

به عنوان مثال ، شما ممکن است به یک مدیر شبکه امکان نظارت بر شبکه را بدهید ، و به دیگری امکان ایجاد و یا پیکربندی مجدد شبکه را بدهید. سرپرستهای امنیتی ممکن است وظیفه ایجاد و نگهداری کاربران و مدیریت شبکه را داشته باشند بدون اینکه خود آنها از این امتیازات برخوردار شوند.

مدیران سیستم این کار را با محدود کردن دسترسی به صورت اینکه چه کسی می تواند به عنوان مدیر( (administratorوارد سیستم شود و همچنین به ابزارهایی مانند “run as administrator” (در سیستم های مبتنی بر ویندوز)یا sudo (در سیستم های مبتنی بر لینوکس) احتیاج دارند ، هر دو می توانند در هنگام نیاز به مدیران امتیازات لازم را بدهند ، ضمن ایجاد یک گزارش حسابرس(فعالیت) از آنچه که آنها انجام می دهند.

مانند بسیاری از موارد در دنیای امنیت ، دادن حداقل دسترسی آسان نیست. این کار ممکن است تعداد عملیاتهایی (برنامه هایی را که می توانید استفاده کنید)که میتوانند انجام دهند محدود کند ، زیرا شما فقط میتوانید از عملیات های تعریف شده توسط پشتیبانی(مسئول پشتیبانی) استفاده کنید.

همچنین این امر به پیکربندی بسیار بیشتری نسبت به دسترسی دادن به همه نیاز دارد. اما مدت هاست که ما میتوانیم افرادی را با دسترسی های نامحدود در محیط اطراف خود داشته باشیم.

محدود کردن امتیازات(دسترسی) پشتیبانگیری

ایده کمترین امتیاز(دسترسی) اغلب در فضای پشتیبانگیری نادیده گرفته میشود ، جایی که یک فرد با دسترسی های نامحدود می تواند فقط با چند کلیک مقدار قابلتوجهی آسیب برساند. اگر شما به طور هدفمند حداقل امتیاز(دسترسی) را در سیستم پشتیبان خود اعمال نکنید ، مدیر سیستم پشتیبان(مسئول پشتیبانی) شما اساساً تمام قدرت(دسترسی) را دارد. آنها میتوانند به راحتی مقدار باورنکردنی داده را حذف کرده و تمام نسخه های پشتیبان آن را نیز حذف کنند.

و با این وجود اکثر سیستمهای پشتیبان به طرز مشهودی از اقدامات امنیتی که در سایر نقاط جهان انجام میشود عقب هستند. بسیاری از سیستم های پشتیبان به راحتی قادر به استفاده از مفهوم حداقل امتیاز(دسترسی) نیستند ، به این معنی که احتمالاً هزاران شرکت وجود دارد که این عمل(دادن دسترسی محدود) را انجام نمیدهند.

این بدان معنی است که مدیران باید رمز عبور superuser (کاربری با بیشترین سطح دسترسی)را در سرور پشتیبان داشته باشند. این superuser یا root ، مدیر یا کاربر دیگری با همان امتیازات(دسترسی) است که میتواند به طور مستقیم با آن superuser وارد سیستم شود و هیچ سابقه ای از وی در آنجا وجود ندشته باشد. این اغلب به کنسول فیزیکی محدود می شود ، اما سرپرست های پشتیبان در مرکز داده کار می کنند. این واقعا محدودیتی برای آنها نیست.

حتی اگر از آنها خواسته شود از چیزی مانند sudo برای تبدیل شدن(ارتقا سطح دسترسی) به superuser استفاده کنند ، هنگامی که رابط پشتیبان را به عنوان superuser اجرا کنند ، به معنای واقعی کلمه میتوانند هر کاری را که میخواهند انجام دهند. به عنوان مثال ، آنها میتوانند یک اسکریپت در سیستم پشتیبان ایجاد کنند که هر کاری را که میخواهند انجام میدهد ، از آن پشتیبان تهیه کرده و آن را به سیستمی که میخواهند از آن بهره ببرند انتقال دهند. سپس آنها میتوانند آن اسکریپت را از طریق نرمافزار پشتیبان با استفاده از قابلیت آن برای اجرای نسخه های پیش فرض و نسخههای پشتیبان تهیه شده ، به عنوان superuser اجرا کنند. آنها میتوانند با استفاده از اسکریپت هر کاری را که میخواهند انجام دهند ، آن را بدون هیچ گونه پاسخگویی(سابقه،مشکلی) اجرا کنند ، سپس مدارکی را که نشاندهنده این کار است را حذف کرده .

تنها محافظت در برابر فعالیتهای ناشایست خارج از سیستم پشتیبان محدود کردن دسترسی است. به عنوان مثال ، محدود کردن دسترسی افرادی که میتوانند به عنوان root یا administrator وارد سیستم شوند و نیاز به sudo دارند. اما هر یک از این سیستم ها قابل دورزدن(نفوذ) هستند.

نحوه مدیریت سیستم نباید اینگونه باشد و سیستمهای پشتیبان قطعاً اینگونه نیستند. اما اگر جنبههای امنیتی سیستم پشتیبان خود را نادیده میگیرید ، امروز سیستم پشتیبان شما میتواند به این ترتیب کار کند و در خطر قرار بگیرد.

مدیریت مبتنی بر نقش(دسترسی)

از دیدگاه امنیت ، مهمترین نکته در سیستم پشتیبان ، عدم نیاز به ورود به عنوان superuser برای اجرای آن است. سیستم باید از مدیران پشتیبان بخواهد که برای ورود از نام کاربری و رمز ورود خود استفاده کنند. اگر سیستم پشتیبان شما فقط یک نام کاربری superuser دارد که همه چیز را در سیستم پشتیبان کنترل میکند ، وقت آن است که یک تغییر در سیستم پشتیبان جدید ایجاد کنید. من از هیچ محصول(برنامه) پشتیبانگیری عمده ای که هنوز به این روش کار می کند اطلاع ندارم ، اما ممکن است نسخه قدیمیتری را اجرا کنید.

در عوض ، سیستم پشتیبان شما باید از مدیریت مبتنی بر نقش(دسترسی) پشتیبانی کند ، جایی که شما به هر کاربر نقش یا دسترسی مختلفی اختصاص میدهید. بسیار شبیه به شبکه و مدیریت سیستم که در بالا بحث شد ، یک شخص ممکن است توانایی اجرای و نظارت بر پشتیبانگیری را داشته باشد ، در حالی که دیگری توانایی پیکربندی نسخه های پشتیبان جدید یا حذف تنظیمات پشتیبانگیری قدیمی را دارد.

توانایی حذف نسخه پشتیبان تهیه شده قبل از دوره نگهداری باید اختصاص داده شود ، حتی باید بیشتر محافظت شود. بهترین حالت این است که هر فعالیت مخربی به احراز هویت دو نفره احتیاج دارد. به عنوان مثال ، اگر میخواهید هرگونه پشتیبانگیری را قبل از دوره نگهداری اختصاص داده شده خود حذف کنید ، دو نفر باید اجازه ورود به سیستم را دهند تا این عمل مجاز شود. من واقعاً مایلم احراز هویت دو نفره را در بسیاری از مکانهایی که حذف بخشی از فعالیته است پیاده سازی کرد.

اگر این مقاله شما را در حد مرگ ترساند ، هدف آن همین بوده. به همین دلیل میدانید که یک مدیر پشتیبان چقدر قدرت دارد ، شاید وقت آن رسیده است که به پیکربندی امنیتی سیستم خود نگاهی بیندازید.

این مطلب، ترجمع مقاله ای در سایت networkworld به نویسندگی W. Curtis Preston بود.

[/av_textblock]

[av_icon_box position=’top’ icon_style=” boxed=” icon=’ue81f’ font=’entypo-fontello’ title=’بیشتر بدانید’ link=” linktarget=” linkelement=” font_color=” custom_title=” custom_content=” color=” custom_bg=” custom_font=” custom_border=” av-medium-font-size-title=” av-small-font-size-title=” av-mini-font-size-title=” av-medium-font-size=” av-small-font-size=” av-mini-font-size=” av_uid=’av-kj5m53h5′ custom_class=” admin_preview_bg=”][/av_icon_box]

[av_postslider link=’category,1675,1653′ wc_prod_visible=” prod_order_by=” prod_order=” columns=’3′ items=’-1′ offset=’0′ contents=’title’ preview_mode=’auto’ image_size=’portfolio’ autoplay=’no’ interval=’5′ av_uid=’av-kj5m5wso’ custom_class=”]

[av_hr class=’default’ height=’50’ shadow=’no-shadow’ position=’center’ custom_border=’av-border-thin’ custom_width=’50px’ custom_border_color=” custom_margin_top=’30px’ custom_margin_bottom=’30px’ icon_select=’yes’ custom_icon_color=” icon=’ue808′ av-desktop-hide=” av-medium-hide=” av-small-hide=” av-mini-hide=” av_uid=’av-kfru3x’]

[av_social_share title=’اشتراک این مطلب’ style=’minimal’ buttons=’custom’ share_twitter=’aviaTBshare_twitter’ share_linkedin=’aviaTBshare_linkedin’ share_mail=’aviaTBshare_mail’ av_uid=’av-k4b6xs3w’ custom_class=” admin_preview_bg=”]