آسیبپذیری دستگاههای پزشکی میتواند به هکرها اجازه دهد اعتبارارت و اطلاعات وایفای را بدزدند.

شرکت امنیتی Rapid7 گزارش میدهد که آسیبپذیریهای موجود در واحدهای باتری دستگاههای پمپ تزریق پزشکی ساخته شده توسط باکستر میتواند امکان دسترسی به شبکه، DoS و حملات man in the middle را فراهم کند، و مسائل امنیتی اینترنت اشیا و تجهیزات را برجسته کند.

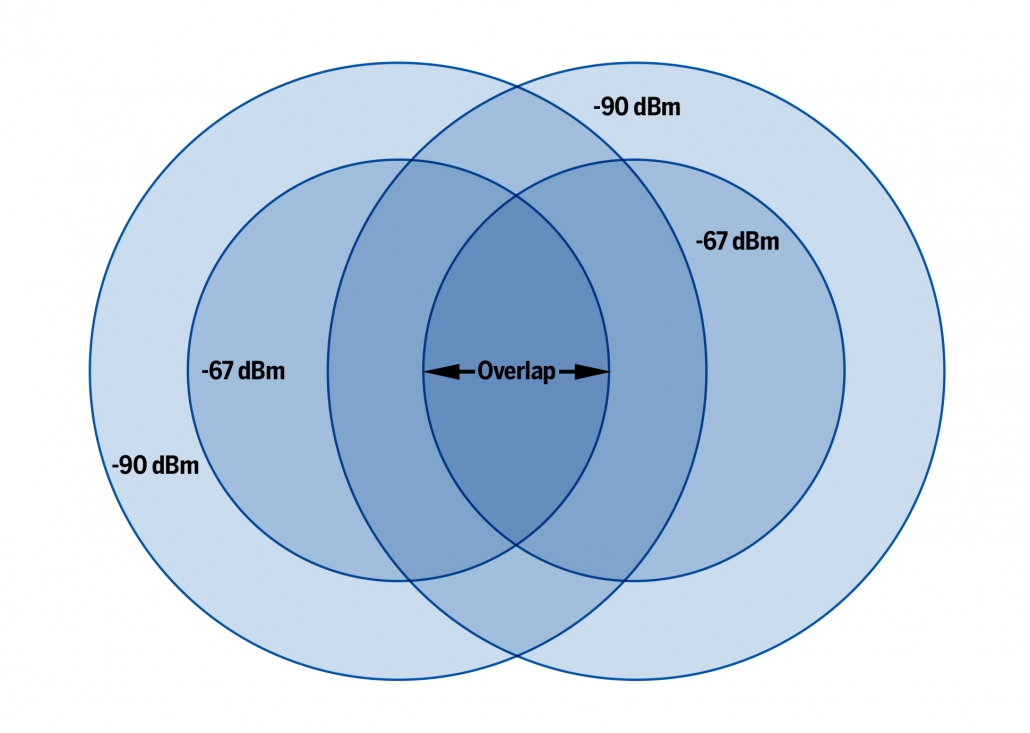

به گفته شرکت Rapid7 مستقر در بوستون، یک آسیبپذیری که در تعامل بین یک سیستم باتری مجهز به Wi-Fi و یک پمپ تزریق برای تحویل دارو یافت میشود، میتواند روشی برای سرقت دسترسی به شبکههای Wi-Fi مورد استفاده سازمانهای مراقبتهای بهداشتی در اختیار عوامل بد قرار دهد.

به گزارش Rapid7 جدی ترین مشکل مربوط به پمپ تزریق SIGMA Spectrum شرکت Baxter International و سیستم باتری Wi-Fi مرتبط با آن است. حمله نیاز به دسترسی فیزیکی به پمپ تزریق دارد.

ریشه مشکل این است که واحدهای باتری Spectrum اطلاعات اعتبار وای فای دستگاه را در حافظه غیر فرار ذخیره می کنند، به این معنی که یک عامل بد می تواند به سادگی یک واحد باتری را خریداری کند، آن را به پمپ تزریق وصل کند و سریع آن را روشن خاموش کند تا پمپ تزریق مجبور شود اعتبار وای فای را روی حافظه باتری بنویسد.

باتری ها می توانند دارای اعتبارنامه Wi-Fi باشند

Rapid7 اضافه کرد که این آسیبپذیری خطر بیشتری را به همراه دارد که باتریهای دور ریخته شده یا دوباره فروخته شده را نیز میتوان برای دریافت اعتبار وایفای از سازمان اصلی به دست آورد، اگر آن سازمان قبل از خلاص شدن از شر باتریها مراقب پاک کردن باتریها نبوده باشد.

این شرکت امنیتی همچنین در مورد آسیبپذیریهای اضافی هشدار داد، از جمله مشکل telnet مربوط به فرمان «hostmessage» که میتواند برای مشاهده دادهها از پشته پردازش دستگاه متصل مورد سوء استفاده قرار گیرد، و آسیبپذیری رشتهای با قالب مشابه که میتواند برای خواندن یا نوشتن در حافظه استفاده شود.

در نهایت، Rapid7 گفت، واحدهای باتری آزمایششده نیز در برابر حملات پیکربندی مجدد شبکه با استفاده از پروتکلهای TCP/UDP آسیبپذیر بودند. مهاجمی که دستور XML خاصی را به یک پورت خاص روی دستگاه ارسال میکند، میتواند آدرس IP آن دستگاه را تغییر دهد و امکان حملات man in the middle را ایجاد کند.

به گفته شرکت امنیتی، اصلاح اولین آسیبپذیری صرفاً کنترل دسترسی فیزیکی به دستگاهها با دقت بیشتر است، زیرا بدون اتصال دستی باتری به پمپ تزریق نمیتوان از آن استفاده کرد و اطلاعات Wi-Fi را با دقت پاک کرد. اتصال باتریهای آسیبپذیر به واحدی با نامعتبر یا خالی – قبل از فروش مجدد یا دور انداختن دستگاهها.

برای آسیبپذیریهای telnet و TCP/UDP، راهحل نظارت دقیق بر ترافیک شبکه برای هر میزبان غیرمعمولی است که به پورت آسیبپذیر – 51243 – روی دستگاهها متصل میشود و دسترسی به بخشهای شبکه حاوی پمپهای تزریق را محدود میکند. باکستر همچنین بهروزرسانیهای نرمافزاری جدیدی را منتشر کرده است که Telnet و FTP را برای دستگاههای آسیبپذیر غیرفعال میکند.

از کار انداختن هدفمند، کلید امنیت است

تاد بردزلی، مدیر تحقیقات Rapid7، گفت که این یافته بر اهمیت از بین بردن صحیح تجهیزاتی که میتوانند دادههای حساس را در خود نگه دارند، تأکید میکند و مدیران شبکه باید از تهدید بالقوه ناشی از دستگاههای آسیبپذیر اینترنت اشیا آگاه باشند.

منبع : csoonline

[/av_textblock]