واقعیت این است که طراحی و ساخت یک معماری امنیتی ابری کار سادهای نیست. این امر با پیچیدگی زیاد و ماهیت پویای زیرساختهای ابر روبروست و باید خطمشیهای امنیتی سازمان، استانداردهای مربوط به انطباق و اقدامات امنیتی را شامل شود.

سال گذشته و ماههای اخیر، سازمانها به طور فزایندهای دادهها و برنامههای کاربردی را به فضای ابر منتقل کرده و میکنند. معماری امنیتی برای حصول اطمینان از ایمن بودن فضای ابری یک سازمان بااهمیتتر از قبل شده است.

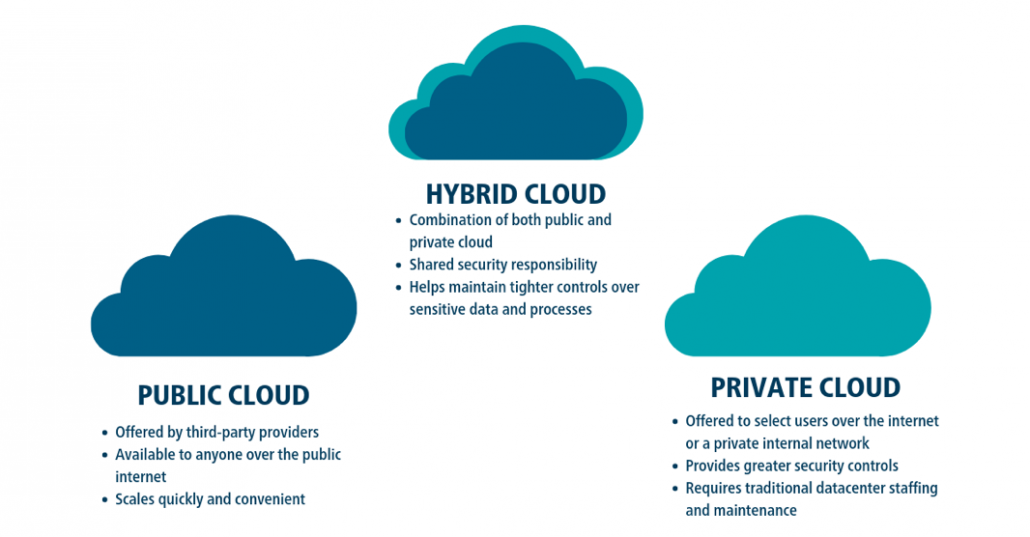

معماری امنیت ابری چارچوبی است که نحوه برخورد یک سازمان در حوزه امنیت ابری را برای هر مدل ابری که سازمان از آن استفاده میکند و اینکه از چه راهحلها و فناوریهایی برای ایجاد یک محیط امن استفاده میکند، تعریف مینماید.

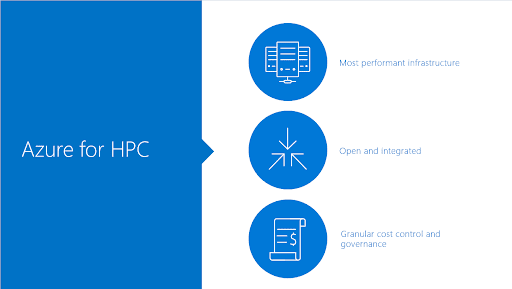

بهترین شیوههای امنیت ابری باید نقطه شروع یک ساختار امنیتی ابری باشد. منابع احتمالی استاندارد، اسنادی هستند که توسط ارائهدهندگان خدمات ابری منتشر میشوند.

استانداردهای انطباق توسط سازمانهایی مانند انستیتوی ملی استاندارد و فناوری (NIST) یا سازمانهای تحقیقاتی امنیتی مانند مرکز امنیت اینترنتی (CIS) از جمله استانداردهای این زمینه هستند.

یک معماری امنیت ابری همچنین باید مسئولیت مشترک بین سازمان شما و زیرساختها بهعنوان سرویس (IaaS) را در نظر بگیرد و روشن نماید چگونه سازمان باید نقش خود را در تأمین امنیت دادهها و بارهای کاری در بستر ارائهدهنده خدمات ابر انجام دهد.

چالشهای امنیتی فضای ابری

امنیت ابری چالشهای منحصربهفردی برای سازمانها به وجود میآورد. در اینجا برخی از مهمترین چالشهایی که باید هنگام طراحی معماری امنیت ابری سازمان به آنها توجه کنید بهاختصار ذکر شدهاند.

هویت و دسترسی : سیستمهای Cloud به طور پیشفرض ایمن نیستند و باتوجهبه اینکه بهراحتی میتوان یک سیستم ابری را با چند کلیک ساخت، ممکن است این خطر وجود داشته باشد که توجه به جزئیات و مسائلی از جمله امنیت در این راحتی ظاهری، فراموش شوند.

ارائهدهندگان سرویسهای ابری قابلیتهای شناسایی هویت و مدیریت دسترسی (IAM) را دارند ، اما این سازمان است که باید این قابلیتها را به طور صحیح پیکربندی کرده و به طور مداوم در همه سیستمهای ابری اعمال میکند.

API های ناامن : همه چیز در cloud دارای API است. این امکان و قابلیت هم قدرتمند است و هم بسیار خطرناک است. API ها بهاندازه کافی ایمن نیستند یا با استفاده از گزینههای احراز هویت ضعیف میتوانند به مهاجمان اجازه دسترسی و کنترل کل محیط را بدهند. API یک درب ورودی احتمالاً ناامن به فضای ابری است که غالباً کاملاً بازمیماند.

پیکربندی غلط : محیطهای ابری دارای بخشهای قابل تنظیم فراوانی هستند از جمله منابع پردازشی، سیستمهای ذخیرهسازی داده، پایگاهداده، کانتینرها و عملکردهای بدون سرور.

بسیاری از این سیستمهای ابری مصارف کوتاهمدت دارند و هرروزه ممکن است سیستمهای زیادی ساخته شده یا حذف شوند. هر یک از این منابع میتوانند اشتباه پیکربندی شوند و این امکان را به مهاجمین بدهند که از طریق شبکههای عمومی به آنها دسترسی پیدا کنند، اطلاعات را از بین ببرند و به سیستمهای مهم آسیب برسانند.

ریسکهای مربوط به انطباق : باید اطمینان حاصل کنید که ارائهدهنده cloud شما از تمام الزامات مربوط به انطباق پشتیبانی میکند و اطمینان یابید که از کنترلها و خدماتی که برای برآورده ساختن تعهدات خود نیاز دارید استفاده میکنید.

control plane نامرئی : در فضای ابری، control plane تحت کنترل سازمانها نیست. درحالیکه ارائهدهندگان خدمات ابری مسئولیت امنیت زیرساختهای خود را برعهده دارند، اطلاعاتی در مورد جریان دادهها و معماری داخلی ارائه نمیدهند، و این برای سازمانها به این معنی است که تیمهای امنیتی دید صحیحی نسبت به فرایندها و اتفاقات ندارند.

نکاتی در مورد طراحی و ساخت معماری امنیتی ابری

در این مطلب چند نکته ذکر شده است که به شما و سازمان و کسبوکارتان کمک میکند تا یک ساختار امنیتی ابری قابلقبول ایجاد کنید.

با دقت عمل کنید

قبل از مهاجرت به یک ارائهدهنده خدمات ابری یا توسعه سیستمهای ابری به ارائهدهندگان خدمات ابری دیگر ، سازمانها باید بهدقت ویژگیهای امنیتی و انعطافپذیری شرکتهای ارائهدهنده خدمات ابری بهطورکلی و سرویسهای خاصی را که قصد استفاده از آنها را دارند، بررسی کنند. بررسیهای لازم باید شامل موارد زیر باشد.

- تعریف معیارهای امنیت و دادههای دسترسپذیری بر اساس سازمانهای همان صنعت.

- یافتن بهترین شیوههای امنیتی ارائهدهنده خدمات ابری و تأثیر آنها بر سازمان.

- آزمونهای قابلیتهای امنیتی ارائهدهنده خدمات ابری، مانند رمزنگاری، امکانات ورود به سیستم، و مدیریت هویت و دسترسی (IAM).

- درک اینکه چگونه ارائهدهنده cloud میتواند به شما در تعهدات مربوط به انطباق کمک کند و کدام استاندارد را داراست.

- فهم مشخصات مدل مسئولیت مشترک برای ارائهدهنده خدمات ابری و اینکه سازمان شما مسئول کدام عناصر امنیتی است؟

- ارزیابی سرویسهای امنیتی شخص اول (ارائه شده توسط پلت فرم ابری) و مقایسه آنها با گزینههای شخص ثالث.

- ارزیابی اینکه آیا ابزارهای امنیتی موجود در محیط جدید ابری نیز کار میکنند یا خیر.

-

مشخص کنید کدام داده حساس هستند؟

برای اکثر سازمانها، اعمال اقدامات امنیتی دقیق برای همه دادهها عملی نیست. برخی از دادهها ممکن است نیاز به اقدامات امنیتی وسیع نداشته باشند. شما باید تعیین کنید که کدام بخش دادهها باید محافظت شوند تا نقض امنیت صورت نگیرد. با استفاده از شناسایی و طبقهبندی دادهها، درک آنچه برای محافظت از آن نیاز دارید بسیار مهم است.

این امر معمولاً با استفاده از موتورهای طبقهبندی خودکار داده انجام میشود. این ابزارها برای یافتن محتوای حساس در شبکهها، نقاط انتهایی (endpoints) ، پایگاههای داده و فضای ابری طراحی شدهاند و به سازمانها اجازه میدهند دادههای حساس را شناسایی کرده و کنترلهای امنیتی لازم را ایجاد کنند.

-

کارکردها و عملکردهای ابری کارکنان را شفاف کنید.

فقط به این دلیل که شما یک استراتژی امنیت ابری سازمانی دارید به این معنی نیست که کارمندان از آن تبعیت میکنند. کارمندان در هنگام استفاده از سرویسهای رایج ابری مانند Dropbox یا ایمیلهای مبتنی بر وب، کمتر از راهنماییهای مدیران و کارشناسان آیتی بهره میبرند.

پروکسیها و ویپیانها، فایروال و لاگهای مربوط به SIEM یک سازمان منابع خوبی برای درک فضای خاکستری استفاده از ابر توسط کارکنان است. این موارد میتوانند نمای کاملی از خدمات مورداستفاده توسط کارمندان ارائه دهند. هنگام کشف استفاده از فضای خاکستری و سایه ابری، میتوانید ارزش افزوده یک سرویس را به نسبت خطرات آن ارزیابی کنید.

جنبه دیگر استفاده از این فضا و خدمات خاکستری دسترسی به منابع ابری مشکوک از سختافزارهای شخصی غیرقابلاعتماد است. ازآنجاکه هر دستگاه متصل به اینترنت میتواند به هر سرویس ابری دسترسی پیدا کند، دستگاههای همراه شخصی میتوانند در استراتژی امنیتی شما شکاف ایجاد کنند.

برای جلوگیری از نشت دادهها از سرویس ابری قابلاعتماد، به سختافزارهای شخصی خارج از کنترل و قبل از فعالکردن دسترسی، به تأیید امنیت دستگاه نیاز دارید.

محافظت از Endpoints های ابری

بسیاری از سازمانها سیستمعاملها و پلتفرمهای محافظت از نقاط پایانی(endpoint ) را با محافظت چندلایه، از جمله شناسایی و پاسخ به نقاط پایانی (EDR) ، آنتیویروسهای نسل بعدی (NGAV) و تجزیهوتحلیل رفتار کاربر و نهاد (UEBA) مستقر مینمایند.

حفاظت از نقطه پایانی در ابر از اهمیت بیشتری برخوردار است. در فضای ابری، نقاط انتهایی پردازشی، ذخیرهسازی و سرویسهای مدیریت شده مانند RDS آمازون است.

استقرارهای ابری تعداد زیادی نقاط انتهایی دارند که بسیار بیشتر از محیط داخلی در حال تغییر هستند و بنابراین به سطح دید بالاتری نیاز دارند. ابزارهای حفاظت از نقطه پایانی میتوانند به سازمانها کمک کنند تا سیستمهای خود را در فضای ابری کنترل کنند و از ضعیفترین بخشهای سیستم در حوزه امنیتی خود محافظتهای لازم را به عمل آورند.

سهم سازمان را در تعهدات امنیتی درک و اجرا کنید

به یاد داشته باشید که رعایت مقررات و قوانین امنیتی – در پایان روز – مسئولیت سازمان شما است. این شما هستید که باید یک پلتفرم معماری ابری را انتخاب کنید که به شما کمک کند تمام استانداردهای نظارتی صنعت خود را اعم از PCI DSS ، GDPR ، HIPAA ، CCPA ، یا هر استاندارد یا قانون دیگری را رعایت کنید.

ابزارها و خدمات ارائه شده توسط ارائهدهندگان خدمات ابری را میتوانید برای اطمینان از انطباق و اینکه از کدام ابزارهای شخص ثالث برای ایجاد سیستمهای ابری سازگار، استفاده کنید.

ساخت یک معماری امنیتی ابر کار سادهای نیست. درحالیکه با پیچیدگی بالا و ماهیت پویای زیرساختهای ابر روبرو هستید، باید خطمشیهای امنیتی سازمانی خود، استانداردهای انطباق مربوطه و بهترین روشهای امنیتی را در محیط ابری خود رعایت کنید.

پنج نکته ارائه شده در فوق میتواند معماری امنیت ابری شما را به موفق سازد. قبل از استفاده از خدمات رایانش ابری و سرویسهای متنوع ابری، دقت کافی در مورد پیامدهای امنیتی و انطباق استانداردها را انجام دهید.

[/av_textblock] [av_one_full first min_height=” vertical_alignment=” space=” custom_margin=” margin=’0px’ row_boxshadow=” row_boxshadow_color=” row_boxshadow_width=’10’ link=” linktarget=” link_hover=” padding=’0px’ highlight=” highlight_size=” border=” border_color=” radius=’0px’ column_boxshadow=” column_boxshadow_color=” column_boxshadow_width=’10’ background=’bg_color’ background_color=” background_gradient_color1=” background_gradient_color2=” background_gradient_direction=’vertical’ src=” background_position=’top left’ background_repeat=’no-repeat’ animation=” mobile_breaking=” mobile_display=” av_uid=’av-kw5bhw’] [av_hr class=’custom’ height=’50’ shadow=’no-shadow’ position=’center’ custom_border=’av-border-thin’ custom_width=’50px’ custom_border_color=” custom_margin_top=’30px’ custom_margin_bottom=’30px’ icon_select=’yes’ custom_icon_color=’#7bb0e7′ icon=’ue857′ font=’entypo-fontello’ av_uid=’av-kk8jxbw4′ custom_class=” admin_preview_bg=”] [av_icon_box position=’top’ icon_style=” boxed=” icon=’ue81f’ font=’entypo-fontello’ title=” link=” linktarget=” linkelement=” font_color=” custom_title=” custom_content=” color=” custom_bg=” custom_font=” custom_border=” av-medium-font-size-title=” av-small-font-size-title=” av-mini-font-size-title=” av-medium-font-size=” av-small-font-size=” av-mini-font-size=” av_uid=’av-kk8jy12r’ custom_class=” admin_preview_bg=”]